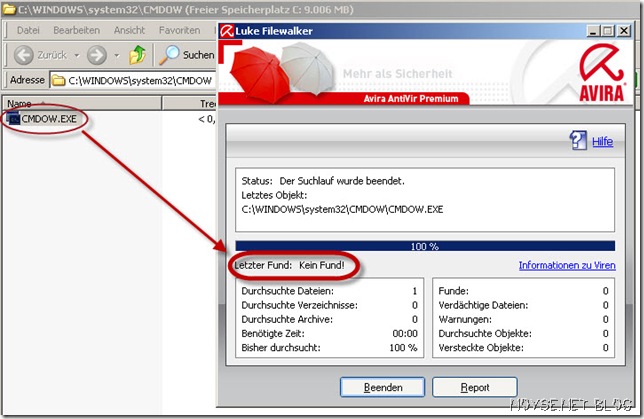

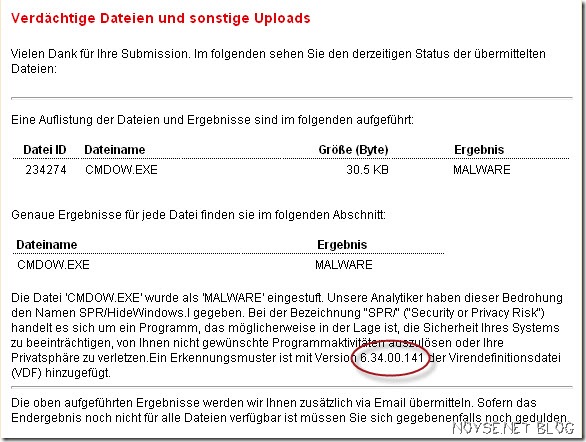

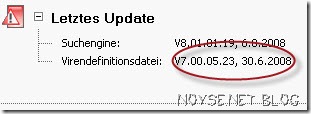

Gestern war mal wieder Viren Tag. Komischerweise maulte Avira und ich sagte “jau wech damitâ€. Trotzdem konnte ich aus dem Arbeitsplatz heraus, keine Datenträger mehr öffnen.

Jeder Klick wurde mit (sinngemäß) “resycled\boot.com wurde nicht gefunden†quittiert. Über die Adressliste konnte ich auf die Laufwerke zugreifen. Was war passiert?

Der Virus oder was auch immer legt auf jedem Datenträger/Wechseldatenträger eine autorun.inf an. Diese verweist auf ein verstecktes Verzeichnis namens resycled. Dort soll sich dann die Datei boot.com befinden (tat sie nicht – Avira war fleissig).

Dieses Problem habe ich folgendermaßen gelöst:

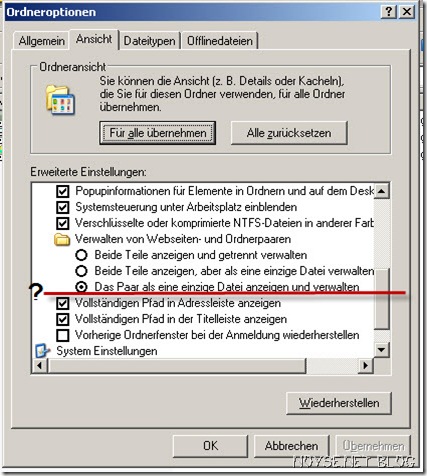

- Falls noch nicht erledigt in den Ordneroptionen die Anzeige versteckter Dateien aktivieren.

- Per Adressleiste mit c:\ auf die Datenträger gehen (falls nicht vorhanden, dann Start –> Ausführen –> c:\ [bzw. alle anderen Partitionsnamen/Wechseldatenträger/Externe Laufwerke außer CD-ROM]

- Im root (Wurzelverzeichnis) des Laufwerks die autorun.inf und den Ordner resycled löschen.

- Das ganze bei allen Laufwerken (ausser CD-ROM) wiederholen eventuell auch mal bei den Netzlaufwerken nachsehen (falls vorhanden)

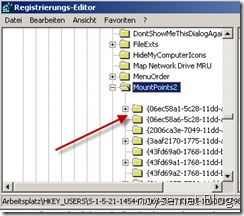

- mit Start –> Ausführen –> regedit den Registrierungseditor öffnen (Achtung wie immer: pfuschen in der Registry auf eigene Gefahr)

- Dort im Baum oben auf Arbeitsplatz klicken. Dann mit STRG+F die Suche öffnen und als Suchbegriff resycled eingeben.

- Ihr löscht dann erstmal nur die Werte der Schlüssel die irgendwas mit resycled\boot.com [laufwerksbuchstabe] zu tun haben. ich persönlich habe den kompletten Schlüssel in dem die Einträge drin waren unter MountPoints2 gelöscht. Das müsst ihr dann aber selber wissen:

Â